En plena era digital, donde la verdad compite con la velocidad de la información, la inteligencia no se recoge solo en misiones encubiertas o a través de satélites, pues puede estar a simple vista. Desde perfiles públicos pasando por archivos desclasificados e incluso sumado con técnicas de SOCMINT, cada tuit, foro o publicación puede ser clave para anticiparse a una crisis o ganar una elección. Así nace el OSINT (Open Source Intelligence), una disciplina clave que consiste en recolectar, analizar y transformar información pública en conocimiento estratégico. A diferencia del SOCMINT -enfocado en redes sociales-, el OSINT abarca un espectro más amplio: noticias, bases de datos, registros institucionales, imágenes satelitales y más.

Hoy, los gobiernos, fuerzas armadas, think tanks, empresas tecnológicas, medios de comunicación e incluso ONGs invierten millones en unidades OSINT para mapear conflictos, rastrear movimientos de tropas, anticipar sabotajes o incluso vigilar elecciones extranjeras. En la consolidación del mundo multipolar donde Eurasia y Estados Unidos compiten por la supremacía informativa, el OSINT ha sido un recurso clave para la defensa nacional desarrollando este nuevo campo laboral de alta demanda global. Analistas freelance hasta expertos en ciberdefensa, han aprovechado el auge de esta disciplina por sus oportunidades profesionales en consultorías, organismos internacionales y startups de seguridad digital. En una realidad donde las guerras se libran con datos, saber OSINT es tener poder.

El OSINT, -en inglés Open Source Intelligence (Inteligencia de Fuentes Abiertas)-, es una disciplina dentro del campo de la inteligencia y contrainteligencia que se especializa en recolectar, analizar e interpretar información que proviene de fuentes públicas y accesibles legalmente. Es por ello que esta información puede encontrarse en medios de comunicación, registros oficiales, bases de datos abiertas, publicaciones académicas, imágenes satelitales, documentos filtrados o incluso foros y sitios web comunes. La clave está en su legalidad y disponibilidad, lo que lo distingue de otras ramas más encubiertas de la inteligencia tradicional. A diferencia del SOCMINT -que se enfoca exclusivamente en redes sociales- el OSINT abarca un universo completo.

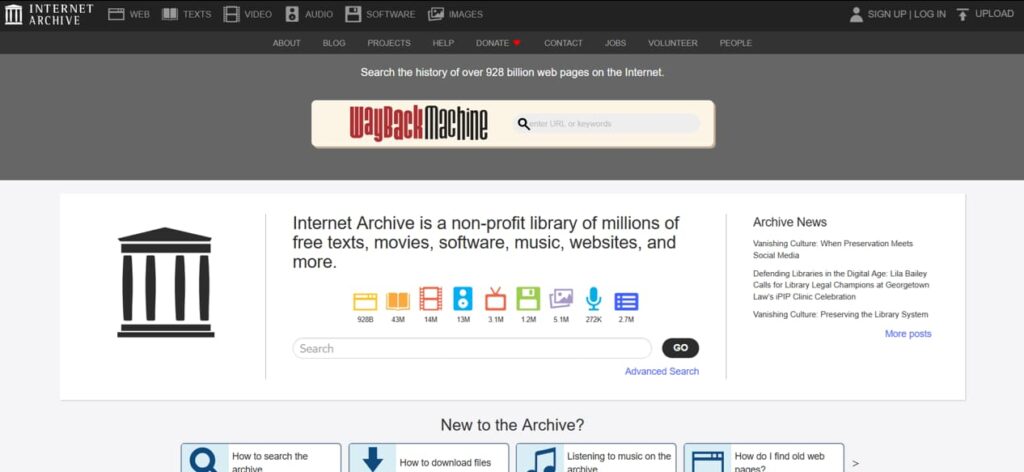

A pesar de no tener mucho misterio, no se trata solo de buscar datos, sino de transformarlos en conocimiento estratégico. A través del OSINT, es posible anticipar crisis humanitarias, rastrear movimientos militares, detectar campañas de desinformación, analizar tendencias sociopolíticas o incluso prever colapsos económicos. Por eso, es una herramienta utilizada por gobiernos, ejércitos, think tanks, entre otros que ya mencionamos. En este marco, por ejemplo, se detectó la publicación del manifiesto político de Hezbollah traducido al español en Internet Archive -una plataforma pública de almacenamiento documental-. Aunque el documento no tuvo gran difusión mediática, su presencia en un repositorio de libre acceso sugiere un esfuerzo de aumentar la presencia iraní en Iberoamérica, cosa que los servicios de inteligencia analizaron.

Además, el OSINT ha democratizado el acceso al poder informativo. Hoy, cualquier persona con habilidades de análisis de inteligencia, pensamiento crítico y dominio de herramientas digitales puede actuar como un microanalista global. No se necesita pertenecer formalmente a una agencia estatal para identificar amenazas o mapear redes criminales; basta con saber dónde y cómo buscar. Este nuevo escenario ha generado un auge de comunidades de inteligencia ciudadana, ciberactivistas y periodistas que operan con metodologías OSINT para exponer abusos, fraudes y conspiraciones. En manos entrenadas, un simple PDF, una imagen de archivo o una base de datos olvidada puede convertirse en una bomba de conocimiento.

En un entorno internacional caracterizado por guerras híbridas -llámese también como guerras no convencionales-, propaganda digital y competencia multipolar, el OSINT ha pasado de ser un complemento a una columna vertebral de la inteligencia geopolítica. Mientras los conflictos se trasladan del terreno físico al informativo, el conocimiento abierto se convierte en un arma de precisión. Quien domina el OSINT no solo puede entender lo que pasa, sino prever lo que está por venir. Y eso, en tiempos de incertidumbre global, es una ventaja estratégica invaluable.

Aunque esta técnica de inteligencia y contrainteligencia se asocia al mundo digital y al big data, el OSINT no nació con internet. Sus orígenes se remontan a la Segunda Guerra Mundial, cuando las potencias aliadas comenzaron a sistematizar el análisis de fuentes públicas enemigas a través de periódicos, emisiones de radio, películas propagandísticas, discursos y hasta panfletos. El objetivo era anticipar los movimientos del Eje sin necesidad de espías infiltrados. Fue tal su impacto, que se institucionalizó dentro de las agencias de inteligencia. Un ejemplo clásico es el Foreign Broadcast Information Service (FBIS) de Estados Unidos, que monitoreaba comunicaciones extranjeras abiertas desde 1941 y fue el antecesor del actual Open Source Enterprise (OSE), parte de la CIA.

Durante la Guerra Fría, el OSINT se mantuvo como una herramienta indispensable para rastrear indicios del bloque soviético. Los informes de prensa de la URSS, sus publicaciones científicas y sus datos económicos eran minuciosamente escaneados por analistas occidentales en busca de inconsistencias, patrones o señales. No obstante, seguía siendo una labor elitista, limitada a agencias estatales con acceso a recursos y personal especializado. Fue recién con la irrupción de internet en los años 90 -y la posterior explosión de las redes sociales, blogs, foros y portales de datos abiertos que también llevó al desarrollo del SOCMINT– que el OSINT vivió su transformación radical. La información dejó de ser escasa, y comenzó a desbordar.

Esa sobrecarga de datos cambió las reglas del juego. El OSINT pasó de ser una herramienta de élite a un campo accesible pero desafiante, donde la clave no es solo encontrar información, sino saber discernir lo relevante, lo falso y lo estratégico. En conflictos recientes, como la ejecución de operaciones psicológicas (PSYOPS) en las primaveras árabes o la guerra en Siria, los analistas OSINT fueron capaces de rastrear armamento, identificar grupos insurgentes y mapear redes de poder con fuentes completamente abiertas -entre ambos bandos-. Hoy, el OSINT es indispensable en el tablero de la inteligencia y contrainteligencia global.

El OSINT tiene aplicaciones tan diversas como poderosas. Como ya adelantamos, se utiliza para mapear conflictos armados, anticipar amenazas cibernéticas, monitorear elecciones, identificar campañas de desinformación, rastrear redes criminales, detectar fraudes financieros o incluso investigar violaciones de derechos humanos. En guerras modernas como la de Ucrania, analistas OSINT han logrado localizar movimientos de tropas rusas antes que lo hagan las agencias oficiales, gracias a la geolocalización de imágenes publicadas por soldados en redes, combinadas con mapas satelitales públicos -foto adjuntada al inicio del artículo-. En otras palabras, permite que cualquier conflicto deje de ser invisible.

En América Latina, el OSINT ha sido fundamental para monitorear dinámicas de protestas sociales, descubrir redes de corrupción mediante el cruce de registros mercantiles y licitaciones públicas, y anticipar estallidos de violencia que los gobiernos no supieron prever. En el sector privado, se usa para auditorías reputacionales, análisis de competencia, ciberseguridad corporativa y prevención de fugas de información. Incluso las ONG y medios de investigación lo aplican para documentar crímenes de guerra, como lo hizo Bellingcat al revelar la implicación de agentes rusos en operaciones encubiertas a través de datos abiertos como pasaportes, reservas de vuelo o matrículas de autos.

Por ello, el OSINT además de ser una herramienta reactiva, es también una ventaja competitiva en entornos estratégicos. Permite tomar decisiones informadas antes que el resto. Cuando se implementa en tiempo real, puede alertar sobre operaciones encubiertas, manipulación de mercados o movimientos diplomáticos que todavía no han sido oficializados. Quien domina el OSINT tiene acceso a una visión panorámica del escenario global, puede adelantarse a los hechos, diseñar respuestas más eficaces y blindarse contra el caos informativo. En un mundo donde la guerra es híbrida y la política se juega también en la percepción, el OSINT es uno de los pilares más silenciosos -y más poderosos- del poder blando contemporáneo.

El proceso de OSINT no es una simple búsqueda en Google, sino que es una metodología estructurada que se despliega en varias fases clave. Todo comienza con una definición precisa del objetivo para saber qué se busca, por qué y para qué. Sin una pregunta bien formulada, el océano de información pública se vuelve una trampa. Una vez identificado el objetivo, se inicia la recolección de datos en fuentes abiertas que contempla desde portales gubernamentales, bases de datos académicas y registros comerciales hasta videos de YouTube, documentos filtrados o imágenes en tiempo real. Esta es la etapa más voluminosa, pero también la más vulnerable a la desinformación.

Luego viene el filtrado y verificación. Aquí el analista de inteligencia y contrainteligencia debe separar la señal del ruido al detectar inconsistencias, identificar fuentes falsas, validar metadatos, confirmar geolocalizaciones y aplicar técnicas de fact-checking avanzado. A esta fase se suma el análisis e interpretación contextual, donde los datos se cruzan con el entorno político, económico, geográfico y cultural. El OSINT no sirve de nada si no se traduce en comprensión estratégica. Por eso, se integra con técnicas de análisis de redes, minería de datos, lógica inductiva y visualización de patrones. La experiencia del analista es tan importante como la herramienta que usa.

Finalmente, toda esa información procesada se transforma en inteligencia accionable que contempla informes, alertas, mapas, perfiles de actores, visualizaciones, líneas de tiempo o narrativas que permiten tomar decisiones concretas. Lo que distingue al OSINT de una simple investigación digital es su valor operativo: no busca solo informar, sino anticipar, prevenir o neutralizar. Ya sea para evitar una fuga de datos, rastrear una célula criminal, exponer un fraude electoral o prever una crisis diplomática, el OSINT funciona como brújula y radar en tiempos donde la velocidad de los acontecimientos supera la capacidad de respuesta de los Estados y corporaciones.

El poder del OSINT radica tanto en el criterio del analista como en la calidad de las herramientas que utiliza. En un entorno donde los datos públicos están fragmentados, dispersos y manipulables, es indispensable contar con software especializado que permita rastrear, cruzar, visualizar y verificar información a escala. Las herramientas OSINT actúan como extensiones digitales del ojo humano, permitiendo explorar capas ocultas del internet, recolectar metadatos, mapear redes de contacto y descubrir lo que no está a simple vista. Por ello, hemos recopilado algunas de las herramientas en el siguiente cuadro.

| Herramienta | Función Detallada | Sistema / Plataforma |

|---|---|---|

| Maltego | Permite mapear relaciones entre personas, correos, organizaciones, dominios, IPs, redes sociales y más, a través de visualizaciones tipo grafo altamente intuitivas. | Windows / Linux / MacOS |

| Shodan | Escanea internet en busca de dispositivos conectados (cámaras, routers, servidores), mostrando vulnerabilidades, puertos abiertos y metadatos técnicos. | Web (multiplataforma) |

| TheHarvester | Recolecta correos electrónicos, subdominios, hosts y nombres de empleados mediante fuentes públicas como Google, Bing, LinkedIn, y otras bases de datos. | Linux (Kali, Parrot OS) |

| SpiderFoot | Automatiza la recopilación OSINT mediante más de 100 módulos, detectando leaks, redes sociales, exposición de datos y vínculos con amenazas o malware. | Linux / Windows / Web |

| Google Dorks | Utiliza comandos avanzados para realizar búsquedas específicas en Google y descubrir información oculta, como contraseñas expuestas, bases de datos y documentos. | Web |

| Internet Archive y la Wayback Machine | Cómo exploramos en un subtítulo anterior, permite acceder a cientos de miles de documentos y libros, además de versiones archivadas de sitios web, útil para investigar contenido eliminado, cambios en portales o manipulación de información. | Web |

| OSINT Framework | Directorio interactivo que agrupa cientos de herramientas OSINT clasificadas por tipo de objetivo: usuarios, imágenes, dominios, metadatos, etc. | Web |

| ExifTool | Extrae metadatos de archivos (como GPS, cámara, fecha, software usado), ideal para verificar la autenticidad o localización de imágenes y documentos multimedia. | Linux / Windows / MacOS |

| Censys | Escanea infraestructura de internet (IP, certificados SSL, protocolos abiertos) para identificar tecnologías, errores de configuración y riesgos de seguridad. | Web |

| CheckUserNames / Namechk | Verifica si un nombre de usuario está registrado en múltiples plataformas digitales, útil para rastrear identidades digitales y construir perfiles OSINT. | Web |

El OSINT ya no es una herramienta opcional, es una competencia estratégica de alta demanda en el mercado. En un escenario global donde la información circula más rápido que los tanques y las decisiones se toman en tiempo real, la capacidad de analizar fuentes abiertas define quién tiene el control del relato, la ventaja táctica o la anticipación operativa. Desde los conflictos armados hasta las elecciones presidenciales, pasando por el crimen organizado, el activismo digital y la seguridad empresarial, el OSINT se ha convertido en un eje transversal del poder moderno. No se trata solo de recolectar datos, sino de leer el mundo desde una lógica inteligente, sistémica y profundamente contextual.

Quien domina el OSINT además de detectar amenazas, también las prevé. No solo investiga, sino que diseña estrategias y toma decisiones basadas en patrones reales, no suposiciones. El analista de fuentes abiertas se convierte en una figura clave en gobiernos, empresas, medios e incluso movimientos sociales. Su rol ya no se limita a observar, sino a intervenir con conocimiento. En un contexto de guerras híbridas, propaganda digital, manipulación algorítmica y desinformación estructurada, el OSINT permite ver más allá del ruido, construir narrativas sólidas y ejercer influencia real. Es, sin duda, una de las habilidades más poderosas del siglo XXI.

Un comentario

Para hacer el curso, que se debe hacer?