En el mundo actual, donde la información se mueve a una velocidad sin precedentes, la inteligencia y la contrainteligencia han adquirido un papel crucial en la defensa de los intereses de distintos sectores. El acceso a la información define quién puede anticiparse a las amenazas y quien puede preparar las mejores estrategias; la capacidad de recopilar, analizar y utilizar datos estratégicos se ha convertido en un factor determinante para la toma de decisiones. Una de las formas más avanzadas y utilizadas para la obtención de datos es la inteligencia de comunicaciones o COMINT (Communications Intelligence), un tipo de inteligencia que se basa en la intercepción y análisis de señales de comunicación.

Desde las Guerras Púnicas hasta la era digital, el COMINT ha sido el arma silenciosa detrás de algunas de las operaciones de inteligencia más importantes de la historia. Con la vulneración de llamadas telefónicas, correos electrónicos, transmisiones de radio y mensajes encriptados, los gobiernos han podido prevenir ataques, desmantelar redes criminales y descifrar los secretos de sus adversarios. Pero, ¿cómo se logra captar estas comunicaciones sin ser detectado? ¿Hasta dónde puede llegar su impacto en la seguridad global?

El COMINT forma parte de las herramientas utilizadas en el mundo de la inteligencia y la contrainteligencia, esta permite escuchar y descifrar conversaciones clave que de otro modo permanecerían ocultas. Por lo que su función radica en la interceptación y en el análisis de señales de comunicación, ya sea a través de llamadas telefónicas, mensajes de texto, entre otras para obtener información que puede marcar la diferencia entre prevenir un ataque o quedar vulnerable ante una amenaza. Por ello, el COMINT se ha convertido en un recurso indispensable para gobiernos, agencias de seguridad y fuerzas militares, ya que permite anticiparse a los movimientos de adversarios, desmantelar redes criminales y tomar decisiones estratégicas con ventaja.

No obstante, tengamos en cuenta que el COMINT es una pieza dentro del amplio espectro de la inteligencia de señales (SIGINT), que abarca diversas formas de intercepción y análisis de información electrónica. Mientras que el SIGINT es el marco general que reúne todas las metodologías de inteligencia basadas en señales, el COMINT se especializa exclusivamente en la intercepción de comunicaciones humanas. Su propósito no es solo captar mensajes en radiofrecuencias, llamadas telefónicas, correos electrónicos o comunicaciones cifradas, sino también desentrañar aquello que no se dice abiertamente, descifrando intenciones y anticipando movimientos estratégicos.

Más allá de su dimensión técnica, el COMINT ha sido una herramienta clave en la seguridad global, permitiendo descubrir conspiraciones, frustrar atentados y proteger a naciones de amenazas que de otro modo habrían pasado desapercibidas. En un mundo donde la información es poder, la capacidad de interceptar, analizar y comprender las comunicaciones del enemigo sigue siendo una ventaja estratégica incuestionable.

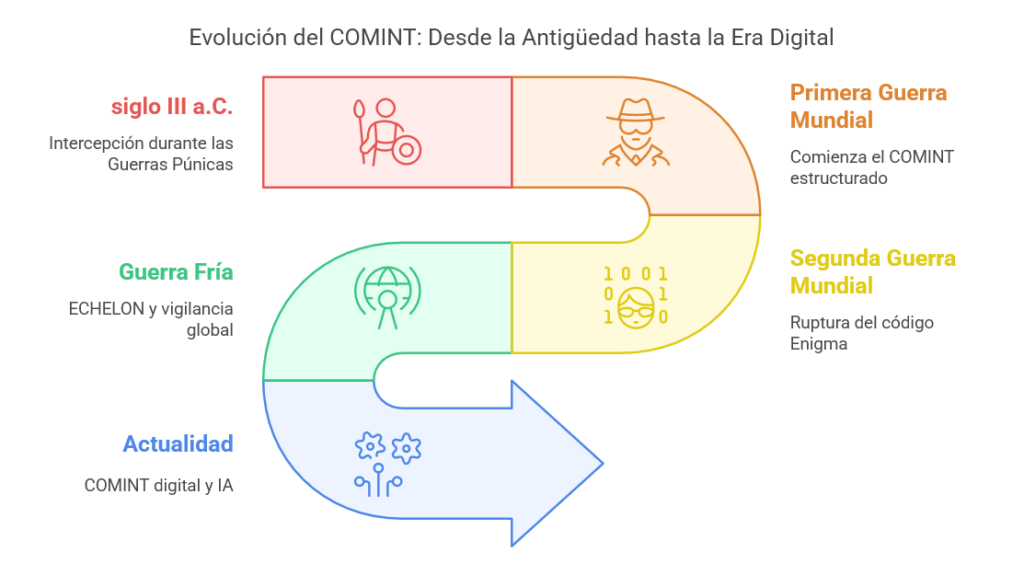

Si queremos ubicar el nacimiento de esta práctica, nos debemos remontar hasta la antigüedad, donde la intercepción de comunicaciones significó la diferencia entre la victoria y la derrota. Uno de estos primeros registros históricos se dio durante las Guerras Púnicas (siglo III a.C.), cuando los romanos lograron interceptar y manipular órdenes militares cartaginesas, alterando el curso del conflicto a su favor. Con el tiempo, los avances tecnológicos hicieron que la inteligencia de señales evolucionara desde simples mensajeros capturados hasta la intercepción de telegramas.

El COMINT, como disciplina estructurada, comenzó a tomar forma durante la Primera Guerra Mundial, cuando los ejércitos empezaron a interceptar comunicaciones telegráficas y de radio para conocer los movimientos enemigos. Su importancia se amplificó en la Segunda Guerra Mundial, con la ruptura del código de la máquina Enigma por los británicos, un hito que permitió anticipar las estrategias nazis y cambiar el curso de la guerra. Posteriormente, durante la Guerra Fría, la intercepción de comunicaciones se convirtió en un eje central del espionaje global. Estados Unidos y la Unión Soviética establecieron redes de vigilancia masiva, las que incluye sistemas como ECHELON, el cuál hablamos en el capítulo 7 de nuestra serie La Informática como Arma Geopolítica.

Hoy en día, con la digitalización de las comunicaciones, la vigilancia se ha trasladado a internet, donde gobiernos y agencias de inteligencia emplean inteligencia artificial, algoritmos de análisis de datos y monitoreo de redes sociales para rastrear amenazas en tiempo real. La intercepción de mensajes cifrados, la vigilancia del tráfico en la redes profunda y el ciberespionaje son ahora parte esencial de la inteligencia moderna, consolidando al COMINT como una de las herramientas más poderosas en la seguridad global.

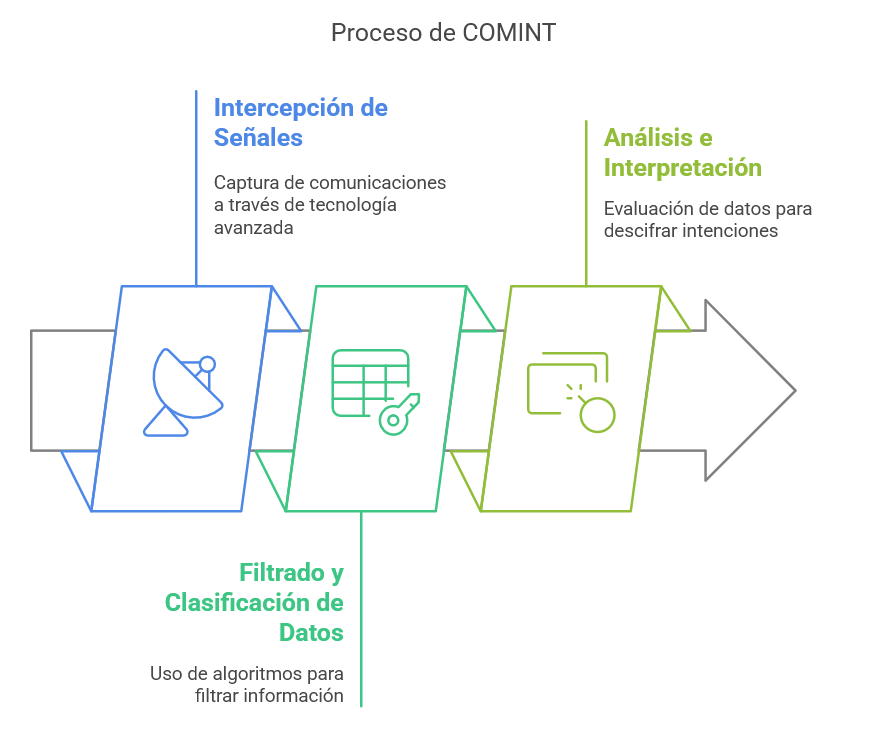

El COMINT opera a través de un proceso estructurado que permite la intercepción, filtrado, análisis e interpretación de señales de comunicación. Dado que su objetivo es convertir conversaciones, mensajes electrónicos y transmisiones de radio en información útil para la seguridad y la toma de decisiones estratégicas, existen etapas para lograr ese fin que se combinan con las herramientas tecnológicas. A continuación, describimos sus etapas:

El primer paso es la captura de comunicaciones en si mismo, lo que se realiza mediante satélites, estaciones terrestres, buques espía y sistemas de vigilancia digital. La intercepción puede incluir llamadas telefónicas, correos electrónicos, transmisiones de radio y mensajes encriptados. En esta etapa, la tecnología juega un papel crucial, permitiendo a las agencias de inteligencia captar señales que, de otro modo, permanecerían ocultas. Sin embargo, la información puede ser masiva, por lo que todavía falta analizar que es lo realmente relevante.

Por ejemplo, durante la Segunda Guerra Mundial, los británicos lograron interceptar mensajes encriptados alemanes a través de la máquina Enigma como ya mencionamos en la etapa histórica, lo que les permitió descifrar órdenes militares del Tercer Reich en un periodo importantísimo de la guerra, lo que permitió anticipar sus movimientos, dándoles una ventaja estratégica en el conflicto.

Luego de obtener la información necesaria, los sistemas de COMINT están diseñados para filtrar y clasificar datos en función de su importancia. Esto se logra mediante el uso de algoritmos avanzados que detectan palabras clave, patrones de conversación y números específicos. El objetivo es reducir el volumen de datos y enfocarse en los mensajes que puedan representar una amenaza o contener información de valor estratégico.

La Agencia de Seguridad Nacional (NSA) de EE.UU., por ejemplo, ha desarrollado sofisticados algoritmos de monitoreo para analizar millones de comunicaciones en tiempo real, detectando indicios de actividades terroristas, ciberataques o espionaje extranjero.

Una vez seleccionados los mensajes de interés, los analistas de inteligencia examinan su contenido para descifrar intenciones, evaluar riesgos y extraer información clave. En algunos casos, este proceso implica el uso de herramientas de descifrado y técnicas avanzadas para traducir códigos ocultos. El análisis puede revelar planes estratégicos de adversarios, redes de comunicación clandestinas o amenazas inminentes.

La Crisis de los Misiles en Cuba de 1962 es un ejemplo esclarecedor. El COMINT permitió a EE.UU. interceptar comunicaciones cifradas entre oficiales soviéticos y cubanos, confirmando la presencia de misiles nucleares en la isla. Esta información llevó a la imposición de un bloqueo naval y a negociaciones que evitaron una escalada nuclear.

Luego de visto el proceso de COMINT, ahora veremos la capacidad para interceptar y como operan, en distintos ámbitos, las señales de comunicación en tiempo real:

Los ejércitos y agencias de seguridad emplean el COMINT para rastrear y desmantelar redes terroristas, identificar objetivos estratégicos y anticipar amenazas. La intercepción de comunicaciones en zonas de conflicto ha sido clave para evitar atentados y neutralizar grupos hostiles.

Por ejemplo, en 2015, el ejército estadounidense utilizó COMINT para rastrear y eliminar a líderes del Estado Islámico (ISIS) en Siria e Irak. Al interceptar sus comunicaciones, los servicios de inteligencia lograron ubicar sus posiciones y coordinar ataques dirigidos para debilitar la estructura operativa del grupo.

Los gobiernos también utilizan el COMINT para monitorear a naciones rivales, descubrir actividades de espionaje y proteger secretos de Estado. En el contexto de la guerra de inteligencia, interceptar las comunicaciones de adversarios ha sido crucial para anticipar estrategias militares y diplomáticas.

Durante la Guerra Fría, la NSA interceptó comunicaciones soviéticas a través de programas de vigilancia masiva, lo que permitió a Estados Unidos conocer planes estratégicos y movimientos militares de la URSS, consolidando una ventaja en la disputa geopolítica de la época.

En un mundo cada vez más digitalizado, el COMINT es esencial para detectar y mitigar ciberataques, prevenir el espionaje industrial y resguardar infraestructuras críticas. La intercepción de señales en redes de datos permite a las agencias de seguridad identificar vulnerabilidades y proteger sistemas sensibles. Así también, tienen la posibilidad de tomar ventajas frente a sus adversarios.

El caso del teléfono de Jeff Bezos, fundador de Amazon, es de los más impactantes. Su celular fue hackeado con Pegasus, una spyware casi indectectable, tras recibir un mensaje de WhatsApp del príncipe saudita Mohammed bin Salman. La intercepción permitió acceder a datos privados, incluyendo mensajes y archivos sensibles, lo que posteriormente se vinculó con una campaña de presión y filtraciones contra Bezos. El caso expuso cómo el COMINT puede ser utilizado no solo para seguridad nacional, sino también para espionaje corporativo y ataques dirigidos contra figuras de alto perfil.

La ciberseguridad es un campo crucial para la protección de datos y la estabilidad de las organizaciones en el mundo digital. Para quienes deseen profundizar en estos temas y adquirir habilidades prácticas, el Diploma Internacional en Ciberdefensa, Hacking Ético e Ingeniería Social de GOBERNA ofrece una formación completa y actualizada para expandir conocimientos y afrontar los retos cibernéticos del futuro. Inscríbete ya

El COMINT también se emplea en la lucha contra el narcotráfico, el tráfico de personas y otras actividades delictivas. La intercepción de comunicaciones en redes criminales facilita la identificación de rutas de contrabando, líderes operativos y estrategias de evasión.

A día de hoy, la DEA y el FBI han utilizado COMINT para interceptar llamadas y mensajes cifrados de carteles de la droga, permitiendo el rastreo de operaciones ilegales y la planificación de operativos para capturar a figuras clave dentro de estas organizaciones.

El COMINT es una de las muchas disciplinas dentro del mundo de la inteligencia y, aunque es crucial para la intercepción de comunicaciones, rara vez opera de manera aislada. Se complementa con otros métodos como el HUMINT, que depende de informantes y agentes encubiertos, y el OSINT, que recopila datos de fuentes abiertas como medios y redes sociales. Cada una de estas formas de inteligencia tiene ventajas y limitaciones, y su combinación es lo que permite una visión más completa en operaciones estratégicas. Por lo que nos es oportuno mostrar un cuadro comparativo.

| Tipo de Inteligencia | Fuente de Información | Ventajas | Desventajas | Ejemplo de Uso |

|---|---|---|---|---|

| COMINT (Communications Intelligence) | Intercepción y análisis de comunicaciones electrónicas (radio, teléfono, internet) | Permite conocer estrategias y planes del adversario a través de sus comunicaciones | Puede ser limitado por encriptación y medidas de seguridad avanzadas | Rastreo de llamadas y correos electrónicos en operaciones antiterroristas |

| HUMINT (Human Intelligence) | Interacción humana (agentes, espías, informantes) | Accede a información que no está en registros digitales | Riesgo de desinformación y manipulación, alto peligro para agentes | Infiltración en grupos terroristas para obtener información interna |

| SIGINT (Signal Intelligence) | Intercepción de señales electrónicas (comunicaciones, radares) | Monitoreo en tiempo real de comunicaciones y redes | Depende del descifrado de datos y puede ser bloqueado con cifrado fuerte | Intercepción de señales de radar en operaciones militares |

| OSINT (Open Source Intelligence) | Fuentes públicas (noticias, redes sociales, bases de datos) | Accesible y de bajo costo, información inmediata | Propenso a desinformación y manipulación deliberada | Análisis de redes sociales para identificar tendencias de desinformación |

Si quieres profundizar en las formas de inteligencia y cómo son utilizadas por los servicios de inteligencia en operaciones reales, desde la intercepción de comunicaciones (COMINT), pasando por la inteligencia humana (HUMINT) y el análisis de datos de fuentes abiertas (OSINT), te invitamos a inscribirte en nuestro Diploma Internacional de Inteligencia y Contrainteligencia. En este programa, aprenderás estrategias avanzadas de espionaje, contraespionaje, análisis de riesgos y ciberinteligencia, con un enfoque práctico basado en casos reales. Inscríbete ahora y adéntrate en el mundo de la inteligencia estratégica.

El COMINT es una de las herramientas más sofisticadas en el mundo de la inteligencia, utilizada para interceptar y analizar señales de comunicación en tiempo real. Su impacto en la seguridad global ha sido incuestionable, permitiendo desde la detección de amenazas terroristas hasta la prevención de ciberataques y el espionaje estratégico.

En un mundo donde la información es poder, la capacidad de escuchar, analizar y actuar sobre las comunicaciones interceptadas sigue siendo una ventaja decisiva en la seguridad nacional, la lucha contra el crimen organizado y la ciberdefensa. A medida que la tecnología evoluciona, el COMINT también se adapta a los nuevos entornos digitales, consolidándose como un pilar clave en la inteligencia moderna. La pregunta ya no es si esta disciplina seguirá siendo relevante, sino cómo se equilibrará su uso entre la seguridad y la privacidad en una era de vigilancia global.